Organisaties missen vaak alle signalen bij ransomware-aanval

Een ransomware-aanval in Jip en Janneke-taal uitleggen: security-expert Erik Westhovens doet het graag, zoals tijdens de Dutch IT Security Dag in de Amersfoortse Rijtuigenloods, begin december. “Het is alsof je vrouw ‘s avonds naast je op de bank gaat zitten en je verrast met het nieuws dat je die ochtend vader geworden bent. Dan heb je dus negen maanden lang alle signalen gemist.”

Wat Westhovens Hiermee bedoelt? Simpel: er leeft volgens hem een groot misverstand over ransomware. “Veel mensen en organisaties denken dat iemand klikt op een link, gijzelsoftware zich verspreidt door je organisatie en je vijf minute later iedereen naar huis kunt sturen omdat je nergens meer bij kunt. In werkelijkheid zit er 56 dagen tussen de eerste infectie met ransomware en de daadwerkelijke ransomware-aanval.”

Overigens is de daadwerkelijke aanval veel sneller. Vaak wordt gedacht in uren of hoogstens minuten. Maar het duurt zo’n drie seconden om vanuit de active directory elk bestand in een systeem te encrypten. Hoe dat mogelijk is? Omdat hackers niet het hele bestand versleutelen, maar alleen de root sector, de eerste 16 kb.

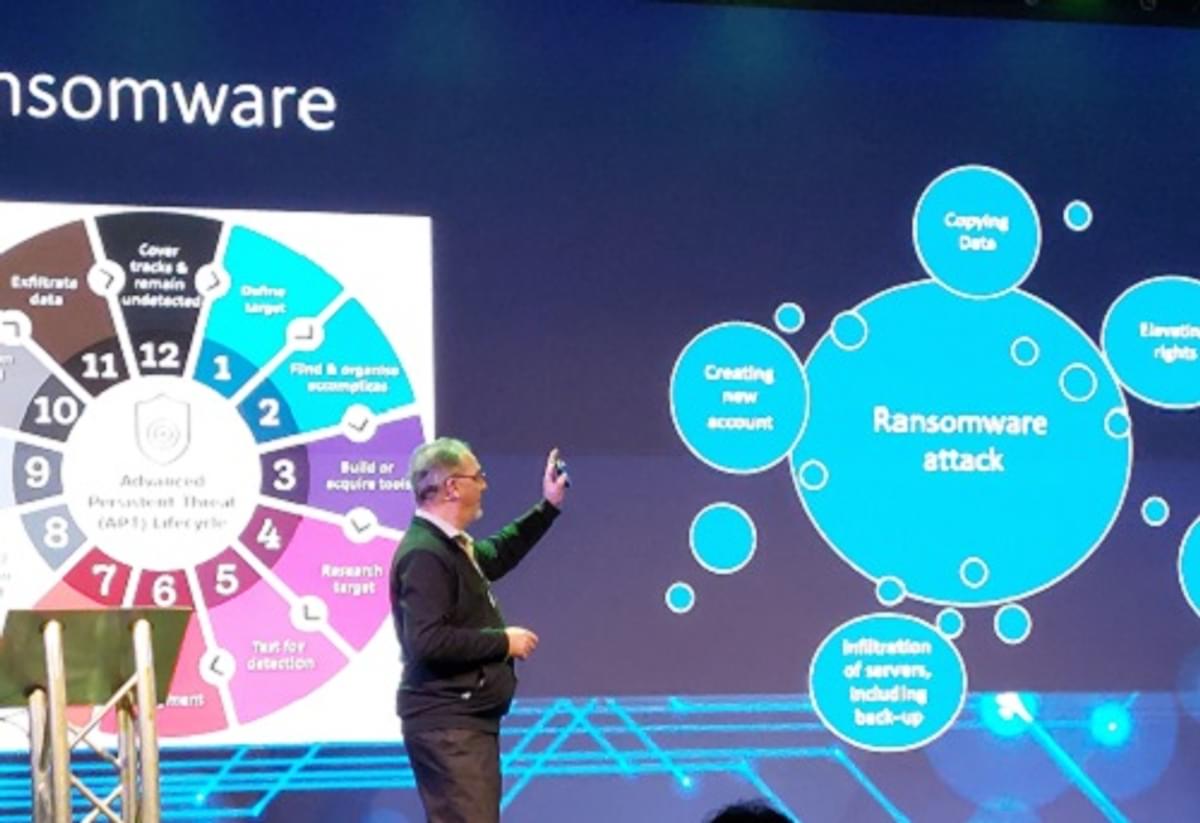

12 stappen

In de kleine twee maanden tussen infectie en ransomware-aanval ondernemen de verantwoordelijke hackers allerlei acties, die Westhovens tijdens zijn presentatie omschrijft als de 12 stappen van de advanced persistent threat (APT) lifecycle – meer hierover kun je lezen in het boek ‘13. Ransomwared’ dat hij samen met Mike Jansen heeft geschreven, en in dit eerdere artikel.

Enkele belangrijke punten uit die 12 stappen (de 13 uit de titel staat voor de daadwerkelijke ransomware-aanval) stipt Westhovens tijdens zijn presentatie aan. Daaronder het feit dat veel administrators nog altijd geen tweefactorauthenticatie gebruiken, wat een hack een stuk eenvoudiger maakt.

Tweefactorauthenticatie

“Ik zie liever een administrator die als wachtwoord het woord Password gebruikt, maar met tweefactorauthenticatie dan een met een complex wachtwoord zonder. Want je kunt niet meer zonder, er vinden wekelijks 136.000 Microsoft-hacks plaats. Als je wachtwoord gehackt is en je hebt geen tweefactorauthenticatie, dan ben je het haasje.”

Ook is het voor hackers vaak vrij eenvoudig om interne medewerkers met omkoping of chantage toegang tot een bedrijf te krijgen. “50.000 tot 100.000 euro hiervoor uitgeven is voor een hacker vaak niks, als hij vrij zeker weet dat het miljoenen oplevert. Dit is heel belangrijk om op te letten: de insider risk. Heb je het idee dat je personeel niet rondkomt – zeker in deze tijd - kaart dat dan aan bij hen om te bezien hoe je hen kunt helpen, zodat ze minder makkelijk omgekocht kunnen worden.”

Schot hagel

De meeste aanvallen vallen onder wat Westhovens omschrijft als een schot met hagel. Daarbij wordt er een groot aantal aanvallen uitgevoerd, onder meer met phishing-links, en kijken de hackers 3-4 weken later wat ze binnengehaald hebben. Er wordt dan gekeken naar hoeveel omzet gehackte bedrijven hebben, want hoe meer omzet, hoe hoger het losgeld kan zijn. Dan wordt de aanval gemaximaliseerd om een bedrijf zo snel mogelijk helemaal plat te krijgen. “Hackers hebben geen haast. Ze wachten gerust nog eens vier tot vijf weken om zo de aanval maximale impact te laten hebben.”

Infectie backup

Nog zo’n punt: iedereen weet hoe belangrijk een back-up is voor disaster recovery en business continuity. Hackers weten dat ook. In de 56 dagen tussen de eerste aanval en de daadwerkelijke gijzeling wordt zoveel mogelijk geprobeerd om de back-up ook te infecteren. Wordt die teruggezet, dan gaat de gijzelsoftware gewoon mee.

“Zo was er een grote tandartsenpraktijk die 2,1 miljoen euro betaalde en vijf weken later opnieuw plat lag. En het gebeurt vaker. Een grote retailer werd in oktober platgelegd en mocht dat eind november dunnetjes overdoen. Wie twee keer ransomware betaalt, leer wel om de backup ook te controleren. Maar het is een harde en dure les.”

Double en triple extortion

Inmiddels zijn ook double en triple extortion populair geworden onder hackers. Niet alleen worden systemen gegijzeld, ontvreemde data komt op het dark web terecht en organisaties worden afgeperst: betalen, of gevoelige informatie wordt doorverkocht en/of naar buiten gebracht. Dat kan smerige vormen aannemen, stelt Westhovens.

“Bij de gemeente Zwijndrecht was er een inbraak in het justitieel systeem. Bestanden en foto’s werden gepubliceerd op het darknet. Vervelend was dat bij die data ook verslagen zaten van seksueel misbruikte kinderen, slachtoffers van geweldsdelicten. Naam, adresgegevens, alles dat hen is overkomen, staat op internet.”

Dit fenomeen leidt ook tot triple extortion. Niet alleen wordt je afgeperst met gevoelige informatie en voortdurend aangevallen als je nog niet betaald hebt, ook derde partijen – zoals klanten, cliënten, toeleveranciers – worden afgeperst met de dreiging dat hun informatie online gegooid wordt.

Geen verloren strijd

Is het dan een verloren strijd? Zeker niet, meent Westhovens. Er wordt steeds beter en grootschaliger samengewerkt om hackers op te sporen. Zo werken opsporingsdiensten in Nederland nauw samen met organisaties zoals het NCSC om kennis en vaardigheden te vergroten in de strijd tegen hackers.

“En hackers worden het liefst betaald in cryptomunten zoals Bitcoin omdat die anoniem zouden zijn. Maar Bitcoin is niet zo anoniem als ze vaak denken. Bovendien: je kunt Bitcoin niet eten of fysiek aan mensen tonen. Op een gegeven moment moeten hackers het omzetten in fysiek geld of in luxe goederen. Dat gebeurde eerder dit jaar bij Damen Shipyards, dat veel luxe schepen bouwt. Daar wanttrouwde men een bestelling door enkele ransomware-jongens. Ze schakelden de politie in, die de Bitcoin-betalingen traceerde en de heren inmiddels op Schiphol heeft vastgezet.”