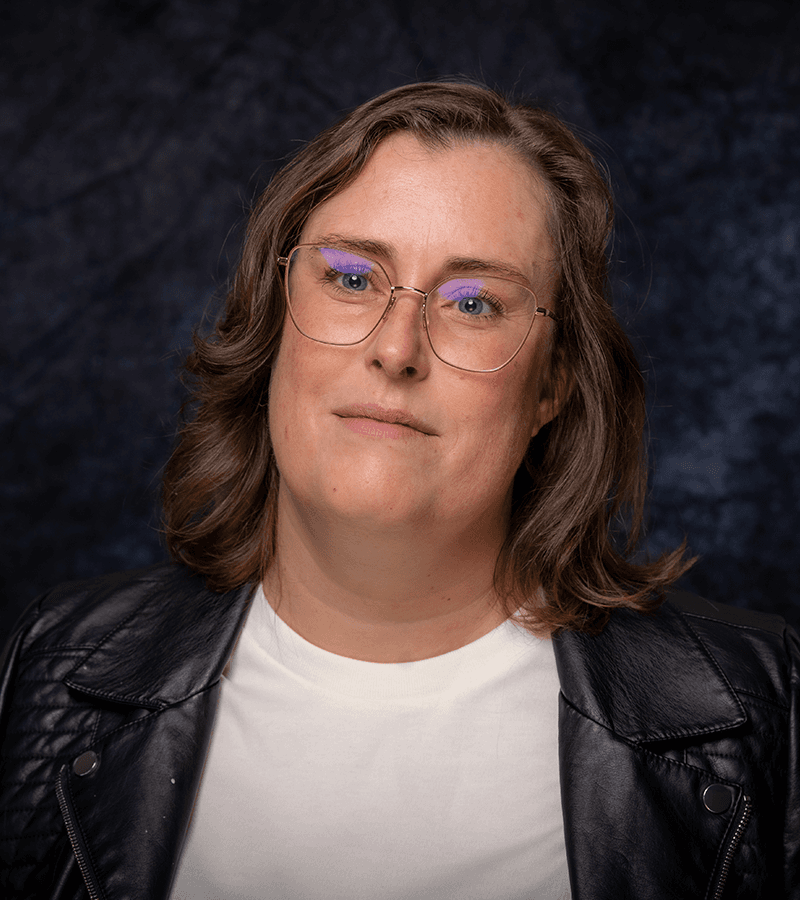

Roel van de Pol - Axians: koop niet zomaar nieuwe security-tooling

Organisaties die beginnen met preventie, slaan een stap over, aldus Roel van de Pol, Axians. Hij vertelt: “De eerste vraag is niet: hoe beschermen we ons? Maar: wat moet er beschermd worden? Ik vind Zero Trust bijvoorbeeld ook zo’n mooi concept: vertrouw niemand, tenzij. Maar wat is nu dat tenzij? Wanneer is iemand te vertrouwen en is dat dan vervolgens altijd zo?”

De eerste stap naar betere security? Het is zaak om in ieder geval rustig te blijven, volgens Roel van de Pol, Solutions Architect bij Axians: “We kennen allemaal wel de voorbeelden van ransomware-aanvallen, bijvoorbeeld bij Mediamarkt of Mandemakers. Organisaties raken daarvan in paniek en kopen dan allemaal tooling om zich te beschermen. Alleen: meer tooling vertaalt zich niet per definitie in een hoger beveiligingsniveau.”

Terug naar de basis

Het is ook lastig voor eindklanten om zich niet te laten verleiden door mooie oplossingen die vendoren aanprijzen, aldus Van de Pol. “Ze vertellen prachtige verhalen, maar het blijft gereedschap. Neem XDR (Extended Detection and Response): wat is extended? Elke leverancier heeft weer een andere insteek en dat maakt het voor klanten heel onduidelijk. Ik denk dat het daarom belangrijk is dat we weer teruggaan naar de basis.”

De basis ligt wat Van de Pol betreft in het stellen van de juiste vragen. Het framework dat het National Institute for Standards and Technology (NIST) heeft ontwikkeld helpt hen daarbij. Binnen het framework worden vijf stappen gedefinieerd, namelijk: identificeer, bescherm, detecteer, reageer en herstel. Veel organisaties beginnen volgens Van de Pol bij stap twee en vergeten allereerst te identificeren wat beschermd moet worden.

Hoe definieer je goed en slecht gedrag?

“De meeste bedrijven hebben al preventieve maatregelen genomen door bijvoorbeeld een firewall te installeren. Dus als ze hun security willen verbeteren, dan wordt als eerste de oude firewall vervangen. Maar welk verkeer gaat over het netwerk? En hoe definieer je goed en slecht gedrag? Wat als je kwalijk gedrag detecteert: zet je dan direct je applicatie dicht? En wat als die de dagelijkse business ondersteunt?”

Organisaties willen dus eigenlijk een quick fix, zonder na te denken over de basis, namelijk: waar staan de kroonjuwelen? Wat is een acceptabele reactie op eventuele events? En wat heeft dat voor consequenties voor het kiezen van mijn oplossingen en services? “Daarom vind ik Zero Trust zo’n mooi concept: vertrouw niemand, tenzij. Maar wat is nu dat tenzij? Wanneer is iemand te vertrouwen en is dat dan altijd zo?”

Kijken naar afwijkend gedrag

Als een organisatie nadenkt over hoe de kroonjuwelen beschermd moeten worden, dan kan dat ook betekenen dat een klant niet altijd kiest voor een nieuwe oplossing. “Sommige klanten willen liever niet dat een oplossing automatisch alles afsluit als kwalijk gedrag wordt getoond. Dan hebben ze liever een menselijk team dat dagelijks naar het gedetecteerde en afwijkende gedrag kijkt.”

Overigens is het alleen voor de grotere organisaties zoals Shell en Heineken haalbaar om een team specialisten aan te nemen. “Het is niet iets wat je erbij kan doen, want je moet 24/7 beschikbaar zijn. En als je de analisten hebt, hoe behoud je ze? Je moet ze niet alleen een goed salaris bieden, maar ook genoeg uitdaging. Daarom zie je dat analisten liever bij een organisatie als Axians werken, zodat ze genoeg uitdaging hebben.”

Timmerman/hamer

Maar ook als organisaties kiezen voor Managed Detection and Response (MDR) kan het een manier zijn om zich er makkelijk vanaf te maken. “Ze vragen om een SOC/SIEM, maar waar vraag je naar? Het is net alsof je vraagt naar een timmerman/hamer. De vraag blijft dan nog steeds: wat wil je beschermen? Wat is afwijkend gedrag? En als een SOC vreemd gedrag detecteert, wat verwacht je dan dat zo’n team doet?”

Als een organisatie de basis op orde heeft, dan pas worden de oplossingen gekozen. Daarmee kan het team met specialisten volledig zicht krijgen op het landschap en wat zich daarbinnen afspeelt. “Daarom hebben wij de Visibility Circle, gebaseerd op de Visibility Triad van Gartner. Onderdeel daarvan zijn Endpoint Detection and Response (EDR), Network Detection and Response (NDR) en Security Information Event Management (SIEM).”

Netwerk detectie en response

Het is volgens Van de Pol belangrijk dat de EDR en SIEM worden aangevuld met NDR. Dat is zeker belangrijk voor die organisaties die werken met apparaten waarop geen agent geïnstalleerd kan worden zoals printers en vistanks. Maar technologie blijft een aanvulling op mensen en processen. Daarom moedigt Van de Pol vendoren aan om op basis van controle frameworks aan te geven hoe hun oplossingen bijdragen.

“Op basis van een controle framework kunnen organisaties bepalen hoe volwassen ze zijn op het gebied van cybersecurity. In de overheid wordt vaak BIO (Baseline Informatiebeveiliging Overheid) gebruikt en in andere sectoren NEN7510 of 27001. Maar dit zijn vaak een beetje vage, soms gedateerde frameworks. Daarom maken wij gebruik van CIS Critical Security Controls. Je kunt dan een punt op de horizon bepalen en heel concreet aan de slag.”

140 meetpunten

De CIS Critical Security Controls bestaat uit 18 verschillende controls met een verschillend aantal subcontrols per hoofdcategorie. “Het is een heel pragmatisch en concreet framework met in totaal ongeveer 140 meetpunten. Op basis van deze punten kan je bepalen waar je staat, welke route je voor jezelf kunt uitstippelen en hoe je je budgetten het best kan aanwenden om echt betere cybersecurity te realiseren.”

Auteur: Anne van den Berg