Virus MegaCortex vraagt om nieuwe aanpak IT-security

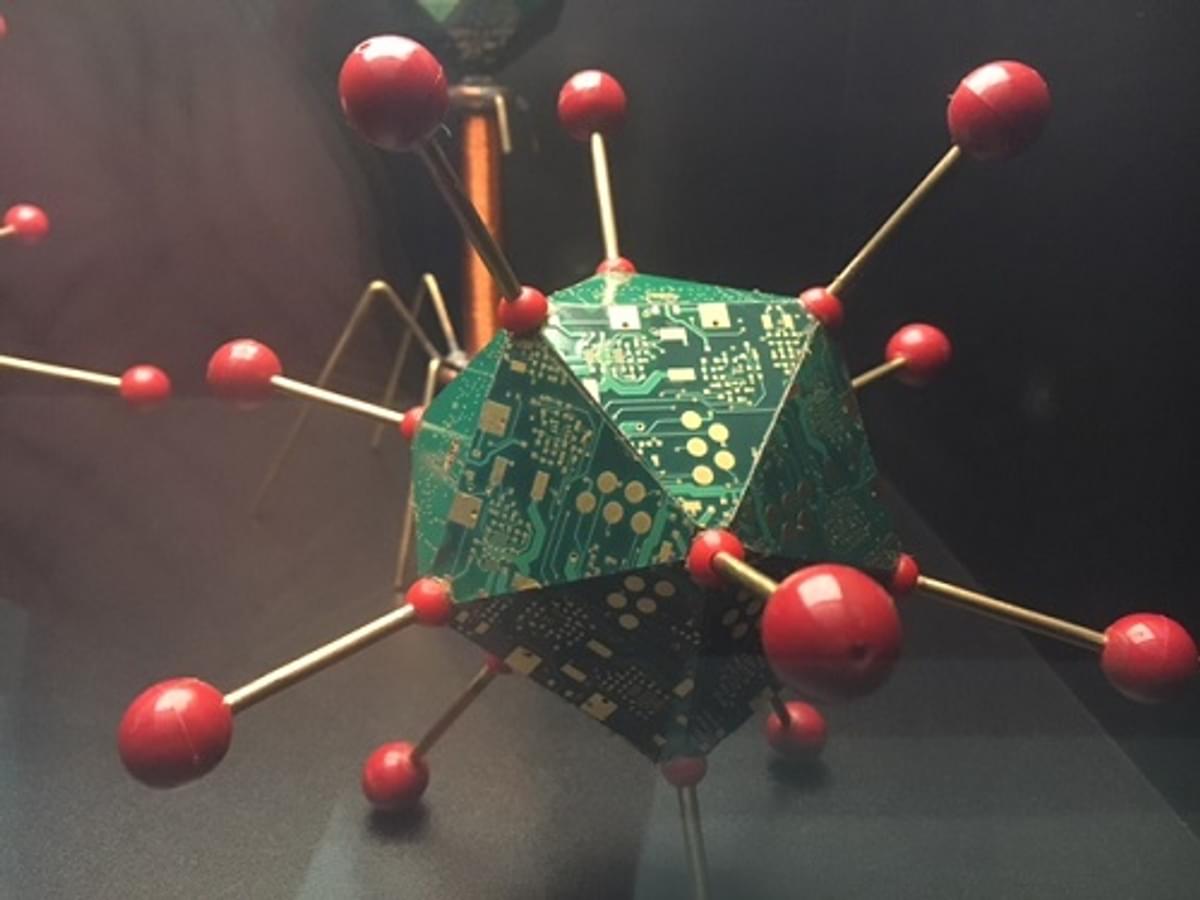

Een ransomware genaamd MegaCortex zorgt steeds vaker voor onrust en infecties bij Europese Organisaties. Sinds de ontdekking van de ransomware afgelopen januari zijn er meer dan 100 infecties gedetecteerd.

De ransomware lijkt te worden geïnjecteerd met behulp van Emotet- en Qakbot trojan varianten. Dit is gerelateerd aan het feit dat op netwerken die zijn geïnfecteerd door MegaCortex ook deze varianten te vinden zijn. Dit maakt duidelijk dat er een verbinding met Emotet moet zijn. Volgens het Duitse Federale Bureau voor Informatiebeveiliging (BSI) is Emotet de laatste tijd steeds vaker aanwezig en wordt het beschouwd als een van de grootste bedreigingen voor wereldwijde malware.

Vooral de aanpak van de nieuwe malware via de domeincontroller - het hart van iedere IT-infrastructuur - is een catastrofe voor bedrijven. De nieuwe bezorgmethode maakt MegaCortex extra gevaarlijk. Hackers kunnen de aanval snel escaleren om toegang te krijgen tot een domeincontroller, vanwaar ze proberen om de ransomware op zoveel mogelijk workstations los te laten.

In tegenstelling tot andere servers, is het niet gemakkelijk voor een domaincontroller om deze in quarantaine te plaatsen, of zelfs een servicestoring op de de domaincontroler te riskeren: Hiermee wordt het hele bedrijfsnetwerk negatief beïnvloed en veroorzaakt altijd downtime van het hele netwerk – Dit gaat gepaard met aanzienlijke financiële gevolgen als negatieve kostenpost.

De nieuwe wijze van infecteren laat een code achter om grote bedrijfsnetwerken aan te vallen en is onderdeel van zorgvuldig geplande en gerichte intrusies, aldus de cybersecurityspecialist Daniel Doring van Matrtix42. De gedetecteerde aanvallen zouden afkomstig zijn van bedrijfsnetwerken in de Verenigde Staten, Canada, Nederland, Ierland, Italië en Frankrijk en is nu ook gearriveerd in Duitsland.

De hoogst haalbare bescherming tegen dit nieuwe fenomeen is een multi-level defensiesysteem tegen ongeoorloofde gegevensoverdracht. Matrix42 Automated Endpoint Security analyseert bijvoorbeeld processen, evenals het gedrag in geheugen en alle communicatie van en naar storage devices. Vanaf het besturingssysteem (kerneldriver) niveau biedt dit succes tegen megaCortex aanvallen. De software waarschuwt de beheerder nadat het kwaadwillige uitgaande communicatie, gegevensmanipulatie of ongeautoriseerde aanval heeft gestopt. Zonder besmetting als resultaat heeft de IT afdeling dan genoeg tijd om de gateways verder te analyseren op mogelijke beveiligingskwetsbaarheden en kan een permanente tegenstrategie ontwikkelen. Bovendien moeten real-time afwijkingen die gepaard gaan met het benaderen van gevoelige data meteen worden gedetecteerd en geadresseerd om zo ongewenste gegevenstoegang op netwerkniveau niet kan leiden tot extra risico‘s. Matrix42 biedt hierbij een oplossing met EgoSecure dataControl.

Door: Daniel Döring, Technical Director Security and Strategic Alliances Matrix42