Kwetsbaarheid in FortiOS en FortiProxy leidt tot ransomware-aanvallen

Het Nationaal Cyber Security Centrum (NCSC) heeft een toename waargenomen in ransomware-aanvallen waarbij cybercriminelen misbruik maken van kritieke kwetsbaarheden in FortiOS- en FortiProxy-apparaten. Deze kwetsbaarheden stellen aanvallers in staat om ongeauthenticeerde super_admin-rechten te verkrijgen en langdurige persistentie op kwetsbare apparaten te bewerkstelligen. Een publieke exploit is sinds 27 januari 2025 beschikbaar. Eerder is deze kwetsbaarheid misbruikt als zeroday (Bron 1, Bron 2). CVE-nummer(s): CVE-2024-55591, CVE-2025-24472

Aanvallers maken gebruik van bekende kritieke kwetsbaarheden in FortiOS- en FortiProxy-apparaten om ongeautoriseerde toegang met super_admin-rechten te verkrijgen. Na succesvolle exploitatie en het verkrijgen van persistentie, updaten de aanvallers zelf de software op de getroffen apparaten.

Persistentie wordt gerealiseerd via een backdoor, bestaande uit een Super_Admin-account en een extra VPN-gebruikersaccount. Daarnaast kan een actor, wanneer geen eigen encryptiesleutel is ingesteld, met de wachtwoorden ontsleutelen en accounts overnemen. Dit bemoeilijkt detectie op kwetsbare systemen en voorkomt dat andere aanvallers de kwetsbaarheid opnieuw misbruiken.

Hierdoor kunnen organisaties ten onrechte aannemen dat hun systemen veilig en up-to-date zijn, terwijl ze in werkelijkheid al gecompromitteerd kunnen zijn.

Impact

Misbruik van deze kwetsbaarheden kan leiden tot:

- Volledige compromittering van het netwerk

- Diefstal van gegevens vóór versleuteling

- Versleuteling van kritieke servers en bestanden

- Financieel gewin door middel van afpersing door een ransomware-groepering

Getroffen systemen

FortiOS-apparaten met versies lager dan 7.0.16 met blootgestelde beheerinterfaces, evenals apparaten die al gepatcht zijn maar waarin persistentie door aanvallers is aangemaakt.

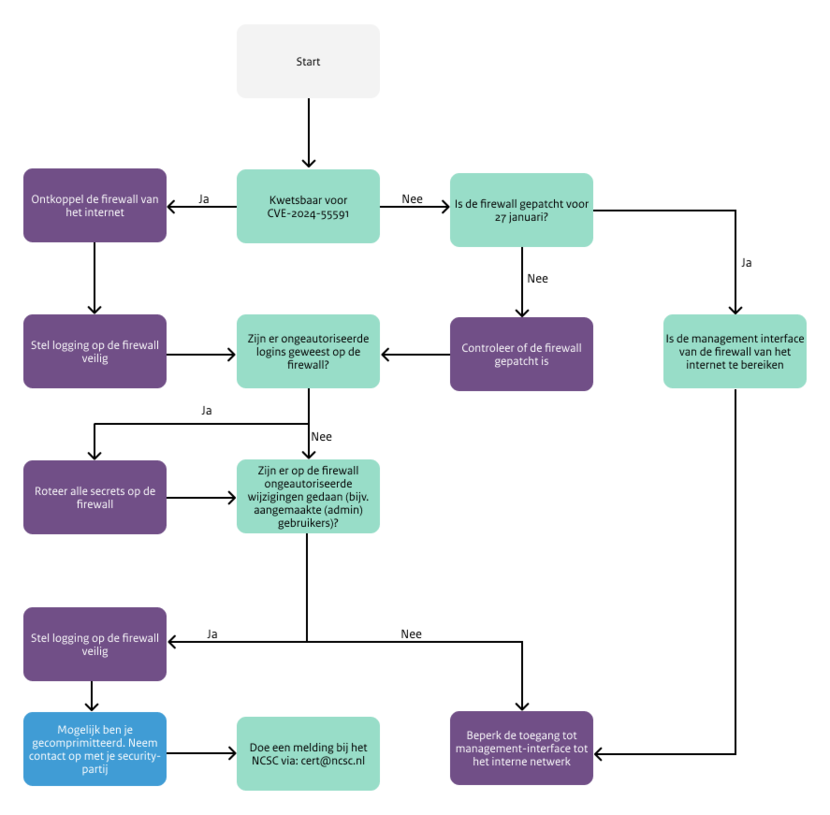

Aanbevolen maatregelen

Het NCSC heeft een stroomschema beschikbaar gesteld met de te ondernemen stappen. Wij adviseren je deze informatie te delen met jouw IT-leverancier ten behoeve van verdere opvolging.

Vergroot afbeeldingBeeld: ©NCSC

Vergroot afbeeldingBeeld: ©NCSC