Kaspersky waarschuwt voor phishing-e-mails met malafide SVG-bijlagen

Kaspersky identificeert een nieuwe trend waarbij cybercriminelen phishing-e-mails versturen met SVG-bijlagen (Scalable Vector Graphics) naar zowel individuele als zakelijke gebruikers. Deze bestanden, die vaak worden gebruikt voor het opslaan van afbeeldingen, leiden gebruikers naar phishing-pagina's die Google- en Microsoft-services imiteren. Het doel daarbij is diefstal van inloggegevens. In maart 2025 was er een bijna zesvoudige toename van phishing-aanvallen via SVG-bestanden vergeleken met februari. Sinds het begin van het jaar zijn wereldwijd, inclusief in Nederland, meer dan 4.000 van deze e-mails gedetecteerd.

SVG is een bestandsformaat voor het beschrijven van tweedimensionale vectorafbeeldingen met behulp van XML, een opmaaktaal die regels biedt voor het definiëren van gegevens. In tegenstelling tot JPEG- of PNG-afbeeldingen, ondersteunt SVG JavaScript en HTML, wat het voor ontwerpers gemakkelijker maakt om te werken met niet-grafische inhoud zoals tekst, formules en interactieve elementen. Aanvallers misbruiken deze functionaliteit door scripts met links naar phishing-pagina's in de SVG-bestanden te verbergen. Gebruikers kunnen deze bestanden uit nieuwsgierigheid openen, denkend dat het gewone afbeeldingen zijn.

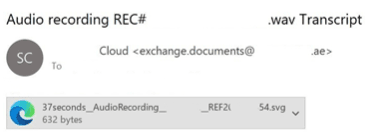

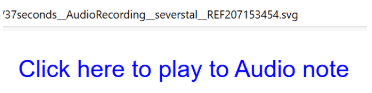

Het SVG-bestand fungeert eigenlijk als een HTML-pagina, zonder de gebruikelijke afbeeldingsbeschrijvingen. Wanneer dit bestand in een webbrowser wordt geopend, verschijnt het als een webpagina met een link die naar een vermeend audiobestand verwijst.

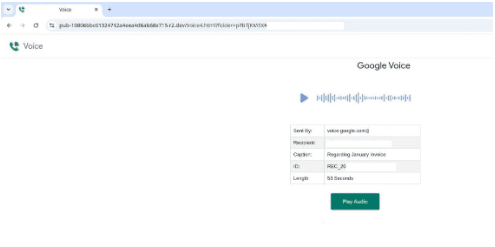

Als de gebruiker op deze link klikt, wordt hij of zij omgeleid naar een phishing-pagina die een Google Voice-audio-opname nabootst, waarbij de audiotrack in werkelijkheid een statische afbeelding is.

Door op "Audio afspelen" te klikken, wordt de gebruiker verder omgeleid naar een inlogpagina voor zakelijke e-mail, waardoor aanvallers hun inloggegevens kunnen stelen. Deze pagina vermeldt ook Google Voice en bevat het logo van het doelbedrijf om de waakzaamheid van de gebruiker te verminderen.

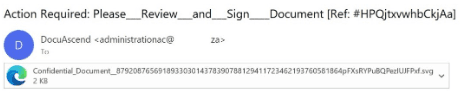

In een ander geval imiteerden aanvallers een melding van een e-handtekeningservice en boden een SVG-bijlage aan als een document dat moest worden bekeken en ondertekend.

In tegenstelling tot het eerste voorbeeld, waar het SVG-bestand als een HTML-pagina fungeerde, bevat het in dit geval JavaScript dat, wanneer het bestand wordt geopend, een browservenster opent met een andere nep-inlog-phishing-site die lijkt op een Microsoft-site.

“Phishers verkennen voortdurend nieuwe technieken om detectie te omzeilen. Ze wisselen hun tactieken af, soms door gebruikers om te leiden om verwarring te zaaien, en andere keren door te experimenteren met verschillende bijlageformaten. Aanvallen met SVG-bijlagen vertonen een duidelijke stijgende trend. Hoewel deze aanvallen momenteel relatief eenvoudig zijn, met SVG-bestanden die ofwel een phishinglinkpagina of een omleidingsscript naar een frauduleuze site bevatten, kan het gebruik van SVG als container voor schadelijke inhoud ook worden ingezet bij meer geavanceerde gerichte aanvallen", zegt Roman Dedenok, Anti-Spam Expert bij Kaspersky.

Lees meer over deze aanvalstactiek op Securelist.com.